Android 用户警告 Rafel RAT 恶意软件威胁日益严重

安全研究人员对针对 Android 设备的开源远程管理工具 (RAT) Rafel 发出了警告。

Check Point Research (CPR) 的调查发现,多个威胁行为者利用 Rafel RAT,包括一个间谍组织,这表明该工具在实现不同恶意目标方面的多功能性。

CPR 早期的一篇文章已将 Rafel 与 APT-C-35/DoNot 团队联系起来,强调了其远程访问、监视、数据泄露和在目标设备上保持持久性的能力。

通过收集恶意软件样本和分析约 120 个命令与控制 (C2) 服务器,CPR 确定美国、中国和印度尼西亚是受影响最严重的国家。受感染的设备大部分是三星手机,其次是小米、Vivo 和华为。

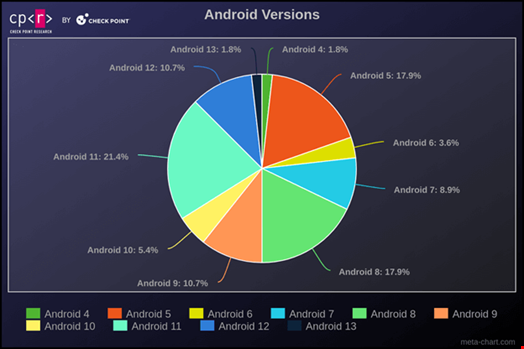

研究还显示,Android 11 是最容易受到攻击的版本,其次是版本 8 和 5。虽然较新的 Android 版本给恶意软件执行带来了更多挑战,但旧版本仍然很容易受到攻击。

来源:Check Point Research

超过 87% 的受感染设备运行不受支持的 Android 版本,由于缺乏安全更新,它们容易受到攻击。

Zimperium 产品战略副总裁 Krishna Vishnubhotla 警告称:“忽视软件更新,尤其是在较新设备不易获得的地方,会加剧漏洞。”

“因此,有效的对策必须包括对用户进行强有力的教育,让他们识别威胁、采取安全的移动实践,以及采取技术防御措施。”

CPR对具体案例进行了深入分析,包括 Android 勒索软件操作、涉及泄露的双因素身份验证 (2FA) 消息的场景以及巴基斯坦政府网站被入侵以托管 Rafel RAT 命令和控制基础设施的情况。

Critical Start网络威胁研究高级经理 Callie Guenther 表示:“间谍组织利用 Rafel 进行攻击,这意味着可能会对国家安全造成影响。”

“如果关键基础设施或政府运营成为攻击目标,其影响可能不仅限于经济损失,还包括国家安全和情报的受损。”

为了降低这些风险,建议 Android 用户仅从可信来源下载应用程序、保持软件更新并使用可靠的移动安全应用程序。

Bambenek Consulting总裁 John Bambenek 解释道:“谷歌已经很好地确保了这些应用程序不会出现在 Play Store 中,或者至少不会在那里停留很长时间。”

“用户绝不应该根据短信安装应用程序。话虽如此,这也凸显了持续更新手机以确保运行最新版本的重要性。”

本文转载自:安全客