浅谈数据安全运营的一亩三分地

一、定位与目标

近几年互联网公司数据安全已从单兵作战逐步发到到团队作战,分工上也朝着精细化运营、风险模型建设、数据安全平台建设等细分方向专业化演进。

其中数据安全运营定位:数据分析(掌握核心技术)—数据安全运营(背锅+其它)-- 业务(价值方),数据安全运营渐渐成为公司数据安全团队与业务沟通、项目推进及价值输出(赋能)的窗口,数据安全的核心在运营能力,数据、模型、工具都是手段,通过运营实现对业务的价值输出目标,运营不仅仅要懂技术,还要做到既要、还要的更高要求。

我理解的数据安全运营:

1、风险管控能力:识别、治理、收敛,在过程中结合业务特征提炼真实的风险场景、及隐私要求通过技术手段实现对法律法规的遵从性--来自业界大佬语录(一般管理手段与安全管理、合规团队联合推进),并建立匹配的治理方案及工具、方法;

2、运营赋能业务:a. 关键数据支撑业务决策,影响业务在风险环节的资源投入; b.基础工具、组件服务支持,安全能力左移(前置),降低业务安全上的成本。

二、工作方法

1、目标设定

起步阶段,找业界同行Top1-2家公司这方面的目标设定作为参考,根据不同业务、数据安全的发展阶段,设定目标;

发展阶段,对比自己的历史数据,参考业界指标,设定目标;

特殊时期的阶段性目标,如疫情期间数据安全目标的设定。

2、技术手段

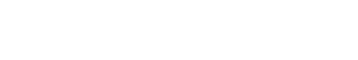

数据全生命周期管理

图片来源:ayazero《企业数据安全体系建设》

这里暂不涉及具体数据安全措施在业务的建设内容,这些措施在不同行业、公司文化、及业务不同发展阶段的建设方向和次第需要讲究和考量的。

3、持续运营

3.1、基础工作:数据分类分级、数据标签;建立资产库和资产大盘,掌握数据资产在业务的分布、风险状态;权限管理、关键业务日志等;

如数据在收集阶段的涉敏资产发现服务;数据在存储中的扫描服务、加密存储服务;数据在使用过程中的文件分发平台等,这些基础能力的建设坚持对标业界,避免走弯路的同时提升效率;

3.2、风险评估:一般通过事件发生概率与影响来评估风险值,这也是很多咨询类公司的常见做法,或者套用DREAD模型的计算方式:等级=危害性+复现难度+利用难度+受影响用户+发现难度来进行数据安全风险评估,这些方法的使用无可厚非,其最终能与业务达成一致的风险认知很关键。

3.3、风险识别:在基础工作上利用多维度数据进行风险行为分析,如UEBA。

风险场景识别,除了运营同学深入业务比业务还要了解业务外、还可以将特征数据进行重组或进一步深挖数据,进而发现新风险、另外一个就是内外部情报数据。

在风险管控过程中 逐步建立工具和平台,实现自动化,如建设UEBA平台、安全运营平台(SOAR-安全编排、自动化及响应)。

这里假设来自上级的灵魂拷问:你的地盘还有没有不在视野范围内的数据安全风险?尝试界定数据安全边界并关注核心风险,如数据泄露、人员舞弊,加上资源总是稀缺的,即主要风险应该都在视野内。

3.4、安全治理:两种自上而下的推进方法

单纯的自上而下,本质上利用权力来威慑业务达到安全目的,通常效果有了也隐藏了业务的怨言。

利益共同体式的自上而下(来自我的领导多年经验),即通过联合作战项目安全牵头发起、业务主导共同推进安全治理并共享成果。这也是自上而下的模式,其实这种是需要更强的组织机制来保障的。

技术上实操上结合数据全生命周期管理过程中涉及到的安全措施,可以联合业务方、或安全自研或采购工具进行治理,如水印服务、数据加密、漏洞扫描、B\C端涉敏根服务调用链治理等,通过有序的治理工作,有时候会获得较好的安全回报,如风险收敛、勾搭上业务MM又熟悉业务了。

3.5、业务赋能:数据赋能,对业务输出高质量数据,支持业务决策发展,安全能力赋能业务方,从服务业务方变成业务的安全伙伴,给业务以力量,自己也硬气了。

4、效果验证

通过数据指标量化验证,数据指标变化应与采取措施的预期一致,我们对某个指标采取了措施,一种情况是观察一段时间后对指标没有影响,很可能是我们没有找到根因,另一种情况可能是采取的多种措施对指标都有正向影响,此时我们需要选择一个性价比最高的措施,考虑ROI。

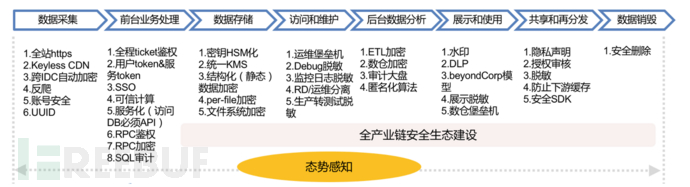

案例A

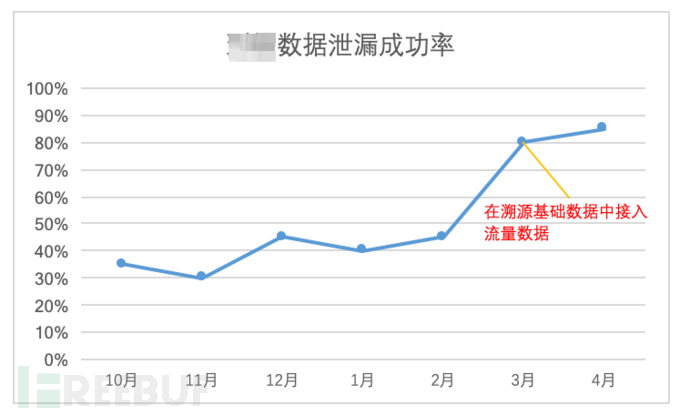

案例B

5、论与业务关系

安全运营离不开业务这个衣食父母,要有服务意识,这是基础,但在笔者看来,怎么向业务阐述清楚业务面临的数据安全风险更为关键,这也是运营的基本功之一吧,如果能与业务就风险达成一致的认知,以覆盖率、收敛为目标的安全措施、治理项目就更多的变成在业务侧怎么协调资源、排期的执行层面的问题了。

在运营的过程中,除了业务外,兄弟团队如HR、合规、内控等也是数据安全运营要协作的,其实大家目标都是一致的,在实际工作中明确各自的主战场并建立协同作战机制,如内部人员舞弊需要数据运营团队的数据支持与合规团队的情报线索、线下调查结合才能打一个漂亮的组合拳。

三、提炼总结

1、根据业务形态不断调整数据安全打法:

成熟业务,侧重推进基础安全能力提升,典型问题溯源到底,防御为主;快速发展业务,安全容忍度适当放宽,抓典型案例震慑,事前工作做足,如SDL能力覆盖;成长业务:介于两者之间,借业务系统升级、转型接入推进安全能力提升,标本兼治;

2、通用性数据安全风险要有统一的成熟技术方案,覆盖率、风险收敛作为核心指标,涉敏数据外发、账号风险治理、反爬等;

3、坚持对标的意义:最大化的提升效率,避免走弯路,但对标并不能保证风险收敛,因此需要运营的投入,与业务做自适应匹配。

*转载自FreeBuf.COM